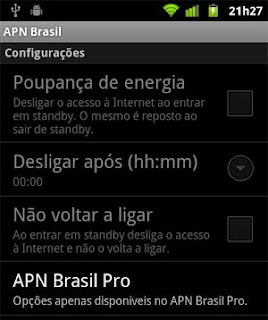

Anti Vírus para Iphone e Tablet

Para que não sabe vírus para smartphones já tem algum bom tempo, todo o cuidado é pouco. Já existem anti vírus para o novo sistema operacional Android, basta baixá-lo pelo MARKET no Android, o disponível é o AVG. Uma dica sempre baixe programa pelo MARKET e nunca por outro caminho, assim você evita de contaminar seu aparelho com vírus. AVG Android é totalmente gratuito. E também existem anti vírus para Iphone. Basta ir no App Store. abraços a todos.